Protegiendo lo que importa: Seguridad y protección de datos con Microsoft 365

Con la creciente cantidad de amenazas cibernéticas y las regulaciones cada vez más estrictas, es esencial contar con herramientas y estrategias efectivas para salvaguardar la información. Microsoft 365 se ha posicionado como una de las soluciones más robustas y completas para la seguridad y protección de datos. En este blog, exploraremos en detalle cómo Microsoft 365 protege lo que más importa: nuestros datos.

Introducción a la seguridad y

protección de datos

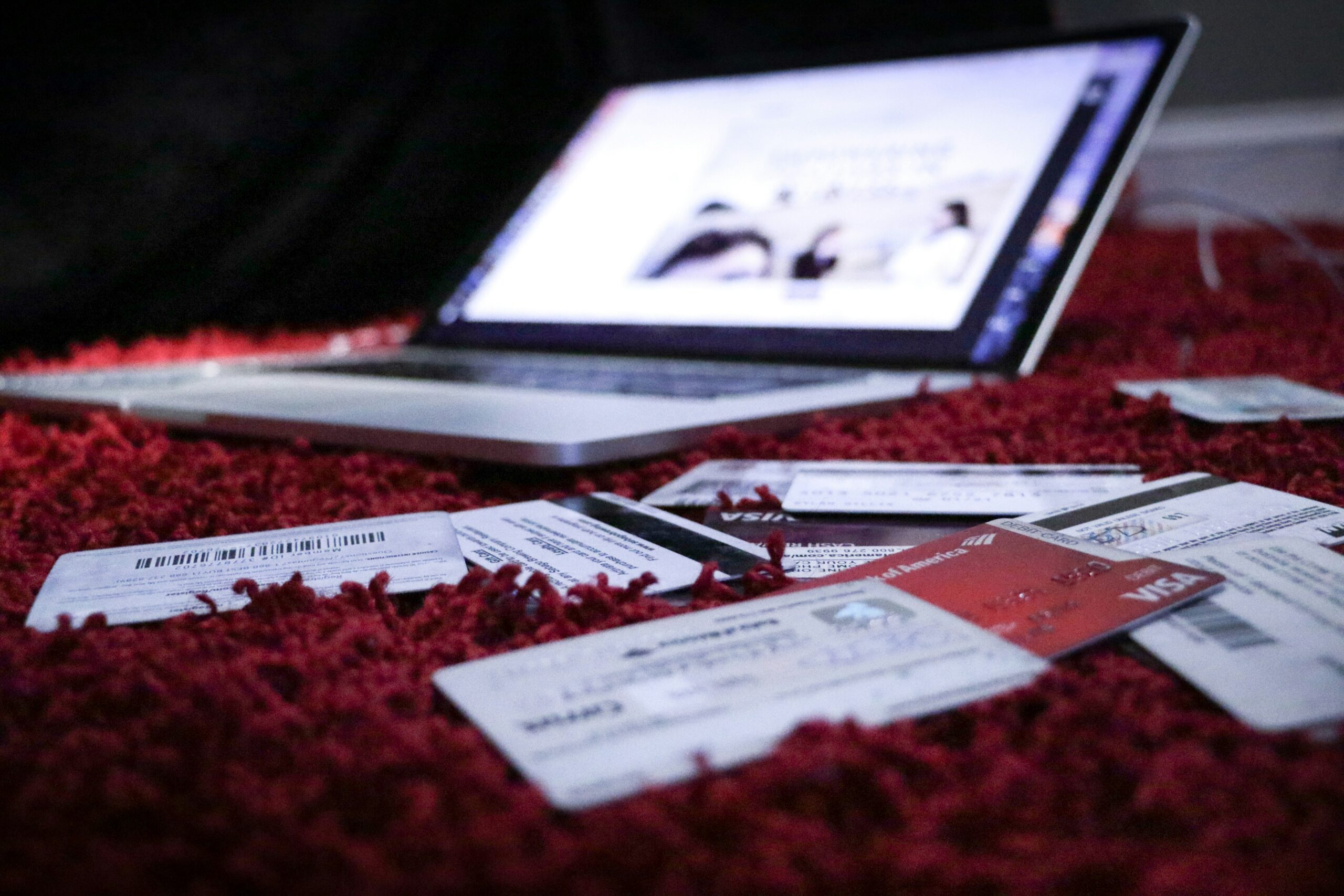

La seguridad de la información es crucial para mantener la confidencialidad, integridad y disponibilidad de los datos. Las organizaciones manejan una gran cantidad de información sensible, desde datos financieros hasta información personal de empleados y clientes. La pérdida o el compromiso de esta información puede tener consecuencias devastadoras, incluyendo daños financieros, pérdida de reputación y sanciones legales.

Microsoft 365: Una Solución Integral

Microsoft 365 combina las aplicaciones de productividad de Office con servicios en la nube avanzados, ofreciendo una plataforma unificada para la colaboración y la gestión de la información. Lo que distingue a Microsoft 365 es su enfoque integral en la seguridad y la protección de datos, proporcionando herramientas y servicios diseñados para enfrentar los desafíos actuales de la seguridad informática.

Principales características de seguridad en Microsoft 365

Protección contra amenazas

Microsoft Defender

Microsoft Defender es una solución de seguridad integrada que protege contra una amplia gama de amenazas, incluyendo malware, virus y ataques de phishing. Utiliza inteligencia artificial y aprendizaje automático para detectar y mitigar amenazas en tiempo real.

Safe Links y Safe Attachments

Estas características de Microsoft 365 protegen contra enlaces maliciosos y archivos adjuntos peligrosos en correos electrónicos y documentos. Safe Links analiza las URLs en tiempo real y bloquea aquellas que son sospechosas, mientras que Safe Attachments escanea los archivos adjuntos en busca de contenido malicioso antes de que lleguen a los usuarios.

Protección de datos

Azure Information Protection

Azure Information Protection (AIP) permite a las organizaciones clasificar, etiquetar y proteger los datos según su nivel de sensibilidad. AIP se integra con las aplicaciones de Office, facilitando la aplicación de políticas de protección directamente desde las herramientas de productividad que los empleados utilizan diariamente.

Data Loss Prevention (DLP)

Las políticas de prevención de pérdida de datos (DLP) ayudan a evitar la divulgación no autorizada de información sensible. DLP identifica y monitorea datos confidenciales y aplica reglas de protección que pueden incluir el bloqueo de su transmisión o la encriptación automática de la información.

Gestión de identidades y accesos

Azure Active Directory (Azure AD)

Azure AD es el servicio de gestión de identidades y accesos en la nube de Microsoft. Proporciona autenticación multifactor (MFA), gestión de identidades privilegiadas (PIM) y capacidades de acceso condicional, garantizando que solo los usuarios autorizados puedan acceder a los recursos críticos.

Single Sign-On (SSO)

La funcionalidad de SSO permite a los usuarios acceder a múltiples aplicaciones con una sola identidad. Esto no solo mejora la experiencia del usuario, sino que también reduce el riesgo asociado con la gestión de múltiples contraseñas.

Cumplimiento y auditoría

Compliance Manager

Compliance Manager es una herramienta que ayuda a las organizaciones a gestionar y cumplir con los requisitos normativos. Proporciona una vista centralizada del estado de cumplimiento y ofrece recomendaciones sobre cómo abordar las brechas en las políticas de seguridad.

eDiscovery

La funcionalidad de eDiscovery en Microsoft 365 facilita la identificación, preservación y exportación de datos relevantes para investigaciones legales. Esto es esencial para cumplir con las solicitudes de descubrimiento electrónico y otras obligaciones legales.

Estrategias de implementación para la seguridad en Microsoft 365

Evaluación de Necesidades de Seguridad

Antes de implementar cualquier solución de seguridad, es crucial realizar una evaluación de las necesidades específicas de la organización.

Esto incluye identificar los tipos de datos que necesitan protección, las amenazas más relevantes y las regulaciones que deben cumplirse.

Configuración de Políticas de Seguridad

Una vez que se han identificado las necesidades de seguridad, el siguiente paso es configurar las políticas adecuadas en Microsoft 365.

Esto incluye establecer políticas de DLP, configurar Azure Information Protection y definir reglas de acceso condicional en Azure AD.

Capacitación y Concientización

La seguridad no es solo una cuestión tecnológica; también es una cuestión de personas. Es fundamental capacitar a los empleados sobre las mejores prácticas de seguridad, cómo identificar amenazas comunes y qué hacer en caso de un incidente de seguridad.

Monitoreo y Respuesta a Incidentes

El monitoreo continuo es esencial para detectar y responder rápidamente a los incidentes de seguridad. Microsoft 365 ofrece herramientas avanzadas para el monitoreo de seguridad, incluyendo Microsoft Defender y el Centro de Seguridad y Cumplimiento.

Futuro de la seguridad y protección de datos con Microsoft 365

Innovaciones Continuas

Microsoft invierte continuamente en la mejora de sus capacidades de seguridad y protección de datos. Las innovaciones en inteligencia artificial y aprendizaje automático prometen hacer que las soluciones de seguridad sean aún más efectivas en la detección y mitigación de amenazas.

Enfoque en la Privacidad

Con el creciente enfoque en la privacidad de los datos, Microsoft 365 está adaptándose para cumplir con las regulaciones emergentes y proporcionar a las organizaciones las herramientas necesarias para gestionar la privacidad de los datos de manera efectiva.

Colaboración y Seguridad

A medida que las formas de trabajo colaborativo evolucionan, Microsoft 365 sigue desarrollando soluciones que faciliten la colaboración segura. Las nuevas características se centrarán en permitir que las organizaciones trabajen de manera más eficiente mientras protegen sus datos más valiosos.

Proteger lo que importa es una responsabilidad crítica para todas las organizaciones. Microsoft 365 ofrece una solución integral que abarca desde la protección contra amenazas hasta la gestión de cumplimiento y la privacidad de los datos.

Al aprovechar las capacidades avanzadas de seguridad y protección de datos de Microsoft 365, las organizaciones pueden no solo cumplir con los requisitos normativos, sino también establecer una sólida defensa contra las amenazas cibernéticas, garantizando que la información más valiosa esté siempre segura.

Contáctanos

contacto@solucioneseniac.com

Síguenos

Blogs

Recientes

Recent

Articles

-

¿Qué ventajas ofrecen las historias clínicas electrónicas sobre los registros en papel?

-

Fortaleciendo las defensas contra ransomware: Estrategias para proteger su negocio de ataques sofisticados

-

Las mejores herramientas para organizar equipos remotos.

-

¿Cómo detectar un ciberataque en mi empresa?

-

Tecnologías de información que nos sorprenderán en 2023

-

Estrategia Multicloud Híbrida: ¿tu empresa está lista?

-

El Ransomware: una problemática que afecta a todos

-

Microsoft 365: Conectividad a donde vayas

Ver todos los blogs